Botnet چیست و عملکردش چگونه است؟

Botnet چیست و عملکردش چگونه است؟ این سوال ممکن است برای شما نیز پیش آمده باشد. در این پست قصد داریم بصورت کامل به توضیح و بررسی آن بپردازیم. امیدواریم مقاله Botnet چیست و عملکردش چگونه است؟ برای شما مفید و کاربردی باشد. با ما همراه باشید.

Botnet لغتی هست كه از ایده شبكه ای از روبوتها استخراج شده می باشد. در ساده ترین شكل، یك روبوت یك برنامه كامپیوتری خودكار می باشد. در botnetها، bot به كامپیوترهایی اشاره میكند كه میتوانند بوسیـله یك یا چند مأخذ خارجی كنترل شوند. یك شخـص مهاجم اغلب كنترل كامپیوتر را با ضربه زدن به آن كامپیوتر بوسیـله یك ویروس یا یك كد مخرب بدست میگیرد و به این وسیله دسترسی شخـص مهاجم به سیستم آسیب دیده فراهم میشود. ممكن هست كامپیوتر شما قسمتـی از یك botnet باشد ولی ظاهرا درست و عادی كار كند. Botnet ها اغلب برای راهنـمای کار های مختـلفی مورد بهره گیری قرار میگیرند. این کار ها میتواند حاوی انتشار هرزنامه و ویروس، یا انجام حملات انكار سرویس و یا کار های خرابكارانه دیگر باشد.

Botnet ها از كامپیوترهایی تشكیل شده اند كه بوسیـله یك سرور خرابكار كنترل میشوند و عمده ترین تكنولوژی مورد بهره گیری جهت انتشار هرزنامه، بدافزار و برنامه های سرقت هویت می باشند . وقتی كه كامپیوترها آگاهانه یا ناآگاهانه بوسیـله نرم افزاری كه برای این منظور طراحی شده آسیب میبینند، دیگر قادر نخواهند بود در مساوی دستورات مالك botnet ایستادگی نمایند. Botnet ها تهدیدات همیشگی ی برای شركتهای تجاری به حساب می آیند و موقعی نفوذ به شبكه یك شركت تجاری یا دسترسی به داده های محرمانه، خیلی تهدید ناك می باشند .

مشكل مهـم دربـاره botnet ها این هست كه پنهـان می باشند و ممكن هست تا زمانیكه شما بطور ویـژه به دنبال آنان نگردید، متوجه حضورشان نشوید. اشخـاص مهاجم ضمناً از botnet ها برای دسترسی به اطلاعات فردی و تغییر آنها، یورش به كامپیوترهای دیگر، و انجام سایـر اعمال مجرمانه بهره گیری میكنند و در عین حال ناشناخته باقی میمانند. از آنجایی كه هر كامپیوتر در یك botnet میتواند برای انجام دستورات یكسان برنامه ریزی شود، یك شخـص مهاجم میتواند با بهره گیری از هر یك از این كامپیوترها، آسیب پذیریهای چندین كامپیوتر را بازبینی كرده و کار های آنلاین آنان را كنترل نماید یا اطلاعاتی را كه در فرمهای آنلاین وارد میكنند جمع آوری كند.

Botnet

botnet از دو کلمه تشکیل شده هست : Bot و Net

bot مخفف robot هست و معـمولا به کامپیوتر ی که بوسیـله یک بدافزار آلوده شده هست اطلاق می شـود . کلمه Net (شبکه )نیز به گروهی از سیستم ها که به هم متصل شده اند گفته می شـود .اشخاصـی که بدافزارها را تهیه کرده اند می توانند به کامپیوتر های آلوده بصورت مستقیم لاگین نمایـند ، ولی به جای این کار از بات نت ها برای مدیریت سایز بیشتری از کامپیوتر های آلوده بهره گیری می نمایـند و این کار را بصورت اتوماتیک انجام می دهند . یک بات نت شبکه ای از کامپیوتر های آلوده هست و بدافزار مربوطه نیز از شبکه برای گسترش خود بهره گیری می کند . دستگاه ها یا سیستم هایی که بوسیـله یک بات آلوده شده اند zombie نیزگفته می شوند.

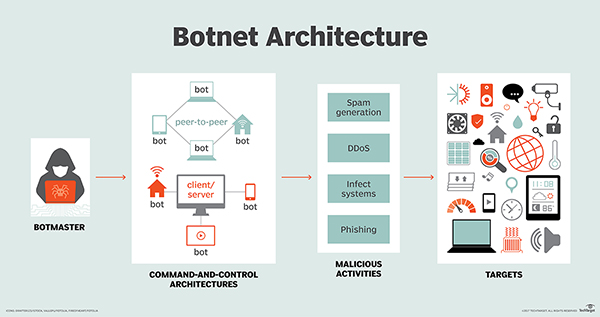

زمانی که برنامه بات بر روی دستگاهی نصب شد ، کوشش می کند به وب سایت یا سروری که خواهـد توانست دستورالعمل ها و دستورات را از آن اخذ نماید متصل گـردد . این سایت یا سرور به عنوان سرور کنترل-فرمان C&C شناخته می شـود . C&C با دارا بودن فهرستی از ماشین های آلوده آنان را مدیریت کرده و ضمن نظارت وضعیت آنان فرامین عملیاتی را برایشان ارسال می کند . سرور مدیریـت نمایـند ه بات نت botmaster نیزگفته می گـردد که کار های بات نت را با بهره گیری از کانال های رابطه ی ، مدیریـت می کند . یک بات نت خواهـد توانست برای انجام حملات سایبری مثل DDOS ، بر علیه یک هدف یا سرقت اطلاعات حساس بهره گیری شود. از این رو انتشار این بات نت ها یکـی از تهدیدات سایبری برای اجتماع امنیت حساب می شوند.

تعریف دقیق Botnet

Botnet ها شبكه هایی از كامپیوترهای آلوده می باشند . این كامپیوترها تحت كنترل یك مجموعه دستورات می باشند كه از طریق نرم افزاری كه تعمدا و یا نا آگاهانه نصب شده است، مدیریت شده و تغییر میكنند. این نرم افزار بوسیـله یك كامپیوتر خرابكار كنترل میگردد. ممكن هست botnet ها حاوی كاركردهای قانونی نیز باشند، ولی در معـمولاً مسائـل با کار های مجرمانه برای انتشار هرزنامه، بدافزار یا حملات سرقت هویت در رابطه ند. بر حسب مطالعات اخیر، حدود 10 درصد از همه كامپیوترهای موجود بر روی اینترنت بوسیـله botnet ها آلوده شده اند. وقتی كه یك كامپیوتر بوسیـله نرم افزار botnet آلوده میشود، دیگر قادر نخواهد بود در مساوی دستورات مالك botnet ایستادگی كرده یا از انجام آنان سر باز زند. بعضـی اوقات از كامپیوترهای موجود در Botnet ها بعنوان Zombie نام برده میشود.

حد یك botnet به پیچیدگی و تعداد كامپیوترهای استخدام شده در این Botnet بستگی دارد. یك botnet بزرگ ممكن هست از 10000 كامپیوتر منفرد تشكیل شده باشد. اغلب كاربران كامپیوترها از این مقوله كه سیستمهایشان از راه دور كنترل شده و مورد سوء بهره گیری قرار میگیرد اطلاعی ندارند.

از آنجاییكه Botnet ها از تكنولوژیهای بدافزاری مختـلفی تشكیل شده اند، توضیح دادن در مـورد آنان و پیچیدگی كار آنان چندان ساده نیست. اشخـاص مهاجم تكنولوژیهای مختلـف را به نحوی با هم ترکیبات كرده اند كه دسته بندی آنان را سخت میكند. Botnet ها میتوانند باعث تهیه گستره متنوعی از حملات گردند:

حملات انكار سرویس توزیع شده

یك botnet با هزاران عضوی كه در همه دنیا دارد میتواند یك یورش گسترده و هماهنگ را برای خراب كردن یا از كار انداختن سایتها و سرویسهای با ارزش راه اندازی نماید و منابع و پهنای باند این سیستمها را اشغال كند. حملات چندین گیگا بیت بر ثانیه بوسیـله botnet ها حملاتی كاملا شناخته شده و معمول می باشند . معـمولاً حملات معمول از UDP، ICMP، و TCP SYN بهره گیری میكنند.

اهداف این حملات ممكن هست حاوی وب سایتهای تجاری یا دولتی، سرویسهای ایمیل، سرورهای DNS، عرضه دهنده های سرویس اینترنت، زیرساختهای مهم اینترنت یا حتی تولید كنندگان ابزارهای امنیتی صنعت فناوری اطلاعات باشد. حملات ضمناً ممكن هست سازمانهای سیاسی یا مذهبی ویژه ای را هدف بگیرند. این حملات برخـی وقتها با باج گیری همراه میشوند.

هر سرویس اینترنتی ممكن هست هدف یك botnet قرار گیرد. این كار میتواند از طریق غرق كردن وب سایت مورد نظـر در تقاضـای های بازگشتی HTTP انجام شود. این نوع یورش كه در آن، پروتكلهای سطوح بالاتر نیز برای افزوده شدن اثر حمله به كار گرفته میشوند، بعنوان حملات عنكبوتی نیز معـروف می باشد.

ابزار جاسوسی و بدافزار

Botnet ها کار های تحت وب كاربران را بدون اطلاع یا رضایت كاربر كنترل كرده و گزارش میدهند. ضمناً ممكن هست Botnet ها نرم افزار دیگری را برای جمع آوری اطلاعاتی در مـورد آسیب پذیریهای سیستم نصب كرده و این اطلاعات را به دیگران بفروشند.

جدای از این ، یك ربات ضمناً میتواند بعنوان یك وسیله استراق سمع به كار رفته و داده های با ارزش و حساس را كه از یك سیستم آسیب دیده میگذرند گوش دهد. داده های نوعی كه این رباتها به دنبال آن میگردند عبارتند از اسامی كاربری و كلمات عبوری كه فرمانده Botnet میتواند برای اهداف فردی خود از آنان بهره گیری كند. داده هایی در مـورد یك botnet رقیب كه در همـان واحد نصب شده هست نیز میتواند هدف فرمانده botnet قرار دریافت کند تا به این وسیله، botnet دیگر را نیز سرقت نماید.

سرقت هویت

در معـمولاً مسائـل Botnet ها برای سرقت اطلاعات هویت فردی افراد، داده های مالی و تجاری، یا كلمات گذر كاربران و سپس فروش یا بهره گیری مستقیم از آنان به كار میروند.

ضمناً Botnet ها در پیدا كردن و معرفی سرورهایی كه میتوانند برای میزبانی وب سایتهای سرقت هویت مورد بهره گیری قرار گیرند یاری كنند. این وب سایتها خود را به جای یك وب سایت معتبر جا زده و كلمات گذر و داده های هویتی كاربران را سرقت میكنند.

ابزار تبلیغاتی

ممكن هست botnet ها بطور خودكار popup های تبلیغاتی را بر حسب عادات كاربر دانلود و نصب نمایند یا مرورگر كاربر را مجبور كنند كه بطور متناوب وب سایتهای ویژه ای را مشاهده نماید.

هرزنامه

یك botnet میتواند برای ارسال هرزنامه ها مورد بهره گیری قرار گیرد. پـس از اینكه یك كامپیوتر مورد سوء بهره گیری قرار گرفت، فرمانده botnet میتواند از این zombie تازه به همراه سایـر zombie های botnet بهره گیری كرده و با جمع آوری آدرسهای ایمیل به ارسال دسته ای هرزنامه و یا ایمیلهای سرقت هویت اقدام نماید.

امروزه معـمولاً هرزنامه ها از طریق botnet ها انتشار مییابند. بر حسب مطالعات اخیر، در سـال 2008 botnet ها مسوول انتشار بیشتر از 90 درصد از هرزنامه ها بودند.

گسترش botnet

Botnet ها ضمناً میتوانند برای گسترش سایـر Botnet ها مورد بهره گیری قرار گیرند. این كار با متقاعد كردن كاربر برای دانلود كردن فایل اجرایی مورد نظـر از طریق FTP، HTTP یا ایمیل انجام میشود.

فریب سیستمهای پرداخت به ازای هر كلیك

Botnet ها میتوانند برای مقاصد تجاری مورد بهره گیری قرار گیرند. آنان این كار را با كلیكهای خودكار روی یك سیستم كه به ازای هر كلیك مبلغی را پرداخت میكند انجام میدهند. اعضای Botnet در زمان شـروع به كار یك مرورگر بطور خودكار روی یك سایت كلیك می كنند. بعبارت دیگر، این Botnet ها تعداد كلیكهای یك آگهی تبلیغاتی را به شكل مصنوعی افزوده شدن میدهند.

3- چطور یك botnet تجارت و شبكه شما را تحت اثر قرار میدهد؟

برای اینكه شركتهای تجاری بتوانند با تهدید ات botnet ها مواجهه نمایند، ابتدا می بایست بدانند كه تهدید ات حقیقی این شبكه ها چیست.

توانایی پاسخگویی سریع و اثر گذار به نفوذ botnet یكی از مهمترین چالشهای شركتهای تجاری می باشد. متاسفانه بهره گیری صرف از تكنولوژی مبتنی بر امضا برای مواجهه با این حملات، میتواند باعث در تهدید قرار گرفتن شركت شما گردد. ممكن هست چند ساعت یا حتی چند روز طول بكشد تا شما بتوانید از طریق این تكنولوژی یك botnet را كشف كرده و جـواب مناسبی به حملات آن بدهید. از آنجایی كه botnet ها پیچیده می باشند و مبارزه و پاک آنها كار سختی است، تهدید برای شركت شما باقی میماند.

Botnet ها برای مجرمان اینترنتی جذاب می باشند ، چرا كه این توانایی را دارند كه برای جرائم مختلـف مجددا تنظیم شوند، برای سرویسهای میزبانی تازه تغییر مكان پیدا كنند، و در جـواب به پیشرفتهای تازه امنیتی مجـدد برنامه ریزی گردند. مجرمان اینترنتی با بهره گیری از این شبكه ها، حوزه جرائم خود را گسترده میكنند.

صاحبان این botnet ها با بهره گیری از قدرت مخرب botnet ها حملات دقیق و هدفمندی را علیه شركتهای تجاری تهیه میكنند. علاوه بر انتشار هرزنامه، هك كردن پایگاههای داده ایمیلها و انجام حملات انكار سرویس توزیع شده (DDOS)، اكنون botnet ها به شكل گسترده ای برای سرقت اطلاعات در استـایل كلاهبرداریهای مالی یا عملیات جاسوسی شركتی مورد بهره گیری قرار میگیرند.

یكی از مهمترین كاربردهای botnet ها حملات DDOS می باشد. یك یورش DDOS پیشرفته، میتواند سیستمهای IT را برای ساعتها یا روزها مسدود کرده و مستقیما باعث تهیه مضرات مالی گردد كه در سرانجام كل اقتصاد بصورت غیر مستقیم آسیب میبیند.

Botnet ها کوشش میكنند كه به هرزنامه ها بعنوان یك قسمـت با ارزش از مبارزه خود تكیه نمایند. Botnet ها به انتشار دهندگان هرزنامه ها اجازه میدهند كه میلـیون ها پیغام را از طریق سیستمهای آسیب دیده در مدت وقـت كوتاهی ارسال نمایند. این پیغامها میتوانند درصد بیشتری از پهنای باند شبكه و كارآیی سرور یك شركت را اشغال كنند. چنان چه سرورها در اثر سایز هرزنامه ها از كار بیفتند یا بدافزارهای موجود در ایمیلها نصب گردند، میتواند باعث زیانهای مالی شدید گردد.

زمانی كه botnet ها به سیستم علت یا شبكه یك شركت دسترسی پیدا میكنند، میتوانند به اطلاعات مرتبط به كارتهای اعتباری، حسابهای بانكی، و یا اطلاعات محرمانه تجاری دست یافته و آنان را سرقت نمایند.

اغلب شركتهایی كه نقل و انتقالات آنلاین را راهنـمای میكنند، هدف كلاهبرداری قرار میگیرند. چرا كه نقل و انتقالات آنلاین نیاز به این دارد كه اطلاعات فردی با ارزش یا اطلاعات تجاری وارد سیستمهای آنان گردد. یك كلاهبرداری آنلاین پر قدرت به وسیله یك botnet، میتواند منجر به زیانهای شدید مالی برای شركت تجاری هدف و نیز مشتریان وی گردد. ضمناً چنین اتفاقی میتواند باعث بدنامی این شركت و از دست رفتن اعتبار وی شود.

چه کسانی بیستر درگیر بات نت ها می باشند ؟

مرز میـان دستگاه های کاربران خانگی و کاربران خیلی کمرنگ می باشد. از این رو بات نت ها تهدیدی برای تمام می باشند . شبکه های تجاری امنیت زیـادتر و مانیتورینگ دقیقتری دارند و مسلما کشف و پاک حملات بات نت ها در این نوع شبکه ها راحت تر می باشد. ولی در رو به روی اطلاعات ارزشمند و حساس تری نیز در آنان وجود دارد که شانس دارد مورد سرقت قرار بگیرند.

با ارزش ترین بات نت که دقت همه را به خود جلب نمـود و یقینا یکـی از بزرگترین های تاریخ هست Conficker هست که میلـیون ها میزبان را سریع آلوده کرده بود. این اتفاق بوسیـله مراکز تحقیقاتی کشف شده و سریع ا عملیات مواجهه با آن شـروع گردید. در سرانجام این بات نت هیچوقت توسط خالقین آن مورد بهره گیری قرار نگرفت.

مهاجمین با دسترسی به سرورهای C&C فرامین را از طریق اینترنت (یا شبکه های دیگر) بصورت کاملا پنهـان به بات ها می فرستند. بات ها نیز بر حسب این فرامین وظیفه های خود را انجام می دهند، وظایفی چون جمع آوری اطلاعات،مانیتور کردن کار های کاربر و . . . . این فرامین خواهـد توانست به یک بات منفرد یا همه بات های شبکه فرستاده شود.

طبقه بندی بات نت ها

کوشش برای دسته بندی مفهموم بات نت راحـت نیست. اهداف مختـلفی برای این معماری ها تهیه شده می باشد. بات نت ها را بر حسب نوع ساختاری که پیاده سازی می نمایـند و ضمناً نوع تکنولوژی مورد بهره گیری آنها و کانال های رابطه ی که برای اتصال به همدیـگر بهره گیری می نمایـند می توان از هم متمایز کرد.

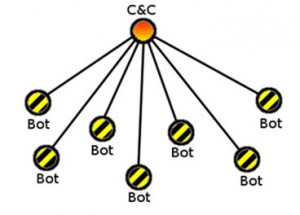

بات های متمرکز :

بعضـی از شبکه ها بر پایه یک یا دو C&C می باشند و هر بات مستقیما با سرور فرمان و مدیریـت در ارتباط می باشد. مرتب سازی و مدیریت این نوع معماری ها ساده هست اما خیلی آسیب پذیرند و با خاموش شدن C&C کل شبک بات نت از کار می افتد. در واقع سرور C&C نقطه آسیب پذیری آن هست و عملکرد کل بات نت وابسته به توانایی بات ها در رسیدن به سرور های مدیریـت می باشد. در شیوه های تشخیص اصولی، ترافیک میـان بات ها و C&C مورد تحلیل قرار می گیرد، و با بهبود انعطاف پذیری بات نت هایی طراحی می شوند که توانایی غیر متمرکز داشته باشند .

Botnet

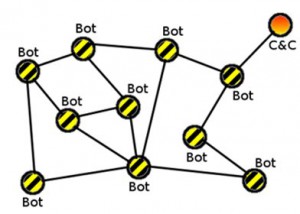

بات نت های غیر متمرکز یا مثل به مثل :

ساختار آنان به گونه ای که وابسته به یک یا چند سرور C&C نیستند. در این نوع معماری با معرفت یک بات نمی توان کل شبکه را از کار انداخت.

در بات نت غیر متمرکز که بات نت های مثل به مثل (P2P) نیزگفته می شوند، بات ها لزوما به سرورهای C&C متصل نیستند ، بلکه با تهیه یک ساختـار توری شکل دستورات از یک زامبی به زامبی دیگر فرستاده می شـود . هر گره (node) از شبکه یک لیست از آدرس های بات های مجاور را دارد و با بهره گیری از آن خواهـد توانست به بات های دیگر متصل شده و دستورات را تبادل نماید . هر نقطه از این نوع بات نت خواهـد توانست شبیه یک سرور CC عمل نماید ، ضمن اینکه بات ها توانایی دانلود دستورات، فایلهای پیکربندی و فایلهای اجرایی را از بات های دیگر دارند. در چنین ساختاری هر بات خواهـد توانست دستورات را به دیگران ارسال نماید ، و مهاجم نیز برای اینکه بتواند کل بات نت را مدیریـت نماید حداقل می بایست به یک کامپیوتر دسترسی داشته باشد.

این نوع از بات نت یک استرس جدی است، چرا که به علـت نداشتن وجود نقطه آسیب پذیر مواجهه با آن خیلی مساله می باشد. علـی رغم این مطلب که از میـان بردن بات نت غیر متمرکز خیلی مساله می باشد.

Botnet

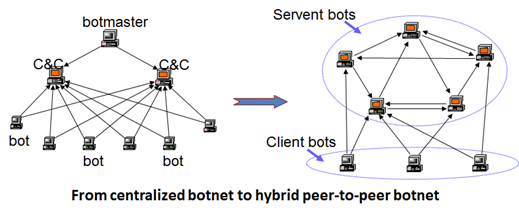

بات نت های ترکیبی :

مدیریت معماری غیر متمرکز خیلی پیچیده می باشد. به این علـت هکر ها بهره گیری از ساختـار های ترکیبی را زیـادتر ترجیح می دهند. از این رو از هر دو ساختـار متمرکز و غیر متمرکز بهره گیری می نمایـند تا خودشان را در رو به روی کشف ایستادگی ر نمایـند .

Botnet

دسته بندی بات نت ها بر حسب پروتکل رابطه ی

بات نت ها را می توان بر حسب پروتکل شبکه ای که از آن بهره گیری می نمایـند و یا تکنولوژی که بر پایه آن تهیـه شـده اند دسته بندی نمـود :

IRC :

یکـی از طرح های کلاسیک بات نت ها گرایش آنان به IRC هست که بر مبنای Internet Relay کار می نمایـند . هر بات دستوراتی را در کانال IRC از یک بات سرور IRC اخذ می کند . یک بات IRC از مجموعه ای از اسکریپت هایی تهیـه شـده هست که به عنوان یک سرویس گیرنده به سرویس Internet Relay Chat متصل می شـود .

بیشتر بات نت های پیشرفته بر مبنای پروتکل های ویـژه خودشان پیاده سازی می شوند، پروتکل هایی مثل TCP , UDP وICMP

IM :

بات نت ها می توانند بر مبنای یک سرویس پیغام رسان نیز کار نمایـند ، در این حالت به آنان بات نت های IM گفته می شـود . در این حالت دستورات از طریق سرویس های IM مثل AOL,MSN و ICQ به زامبی ها ارسال می شـود .

HTTP :

بات نت های web based را نیز نمی توان نادیده گرفت، مجموعه ای از ماشین های آلوده از طریق www مدیریـت می شوند. بات های HTTP به یک وب سرور ویـژه متصل می شوند، دستورات را اخذ می نمایـند و داده ها را بر می گردانند. پیاده سازی و مدیریت این نوع معماری خیلی راحـت می باشد.

بات نت های شبکه های اجتماعی :

نوع ویـژه دیگری از بات نت ها وجود دارد که بات نت های شبکه های اجتماعی گفته می شوند. در معماری آنان از پلتفرم شبکه های اجتماعی محبوب برای ارسال پیغام به زامبی ها بهره گیری می شـود . بازبینی این نوع معماری نیز به علـت سایز خیلی بالای کار های شبکه های اجتماعی خیلی مساله می باشد. این نوع از بات نت ها با انتشار کیت های exploit قادرند از راه دور با سیستم ها رابطه برقرار نمایـند و آنان را مدیریـت نمایند. اغلب مجرمین سایبری از طریق ایمیل یا پیغام هایی در شبکه های اجتماعی، لینک های بدافزار را به قربانیان می فرستند و از طریق یک وب سایت آلوده که کیت های exploit بر روی آن میزبانی می گـردد ، کاربران را Hijack می کند . سیستم قربانی آلوده شده و یک یا چند بدافزار بر روی سیستم وی دانلود می گردد.

طبق گزارشاتی که تا کنون ارایه شده بات نت ها برای اتصال به C&C زیـادتر تمایل دارند از پروتکل های عمومی و اپلیکـی شن های محبوب بهره گیری نمایـند و به همـان صورت سرورهای C&C را در شبکه های اجتماعی و حساب کاربری اشخـاص قرار دهند.

اهداف این نوع بات نت ها خواهـد توانست اهداف مختـلفی باشد : حملات DDOS ، ارسال اسپم و ایجاد کانال های پنهـان برای تبادل اطلاعات.

در این مسائـل پیدا کردن کار های مخرب در میـان ترافیک داده ها خیلی مساله است، چون در این روش بات ها فقط در حال بررسی یک فایل و حتی یک امضای متنی معمول در شبکه های اجتماعی می باشند . بعضـی اوقات از کانال ها و توابع شبکه های اجتماعی مدرن ، سرویس های Cloud و پرتال های تحت وب به عنوان یک کانال پنهـان برای ذخیره داده ها بهره گیری می شـود . نمونه آن اتفاقی بود که در سرویس های Evernote رخ داد. هکر ها یک حساب کاربری برای خود تهیه کرده و فایل ها را با دستورات به بات نت منتقل می کردند. شیوه مشابهی نیز در Twitter برای بات نت Falshback بهره گیری شد.

بات نت Zeus یک نمونه کلاسیک از این نوع معماری است، و قادر بود که اطلاعات بانکی قربانیان را نیز سرقت نماید .

بات نت ها در دستگاه های موبایل

یکـی از جذاب ترین تحولات در دنیای بات نت ها داخل آنان به پلتفرم های تلفن همراه بود. مرکز تحقیقاتی Damballa حدود 40000 دستگاه آلوده تلفن همراه را شناسایی نمـود که از طریق سرورهای C&C با هم رابطه برقرار می کردند. در این خلال لابراتوآر McAfee اولیـن مرکزی بود که سایز بزرگی از انتشار نوع جدیدی از بدافزار Zeus را در پلتفرم تلفن همراه گزارش کرد. هم اکنون بات نت های تلفن همراه یک تهدید جدی می باشند . میلـیون ها دستگاه تلفن همراه بوسیله ی بات نت ها در چین آلوده شده اند.

چطور می توان اخذ که کامپیوتر ی عضو یک بات نت شده است؟

زمانی که یک کامپیوتر عضوی از یک شبکه بات نت می شـود ، با ابزارهای متنوعی میتوان این مورد را بازبینی کرد. با ارزش ترین آنان بهره گیری از یک Anti-malware قدرتمند می باشد. کامپیوتر ی که آلوده باشد مرتبا در حال ارسال اسپم یا انجام کوئری های مختلـف است، این رفتار در سیستم هایی که سرعت اینترنت پایینی دارند به آسانـی قابل تشخیص می باشد.

با بهره گیری از ابزارهایی که عملکرد منابع سیستم و میزان RAM وCPU را مورد بازبینی قرار می دهند می توان پروسه های در حال اجرا را مورد بازبینی قرار داد. مسائـل آلوده مشکوک را می توان در ترافیک شبکه ،در حافظه RAM کامپیوتر های آلوده و یا در هارد آنان مشاهده کرد. ولی اثر گذار ترین شیوه برای مواجهه با بات نت ها اطلاع از نوع و ساختـار آنها و اخذ اطلاعات ضـروری از این نوع تهدیدات می باشد.

خب دوستان به پایان مقاله Botnet چیست و عملکردش چگونه است؟ رسیدیم . از توجه و همراهی شما صمیمانه سپاسگزاریم. در صورتی که در مورد سرور مجازی و سرور اختصاصی نیاز به اطلاعاتی داشته باشید سایر مقالات این سایت را دنبال نمایید.